Notifikasi The Dude via Telegram Group

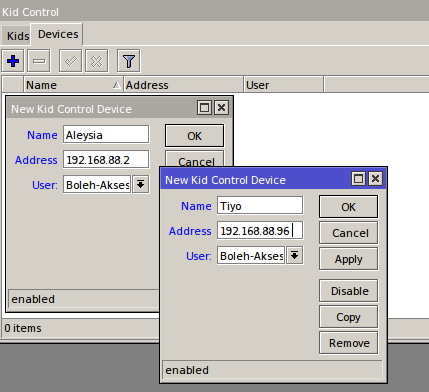

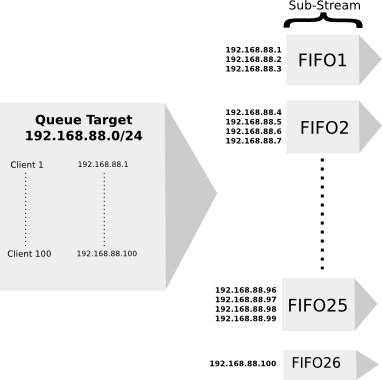

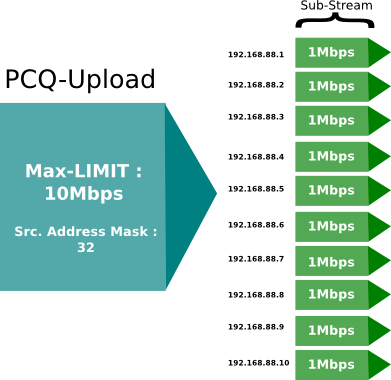

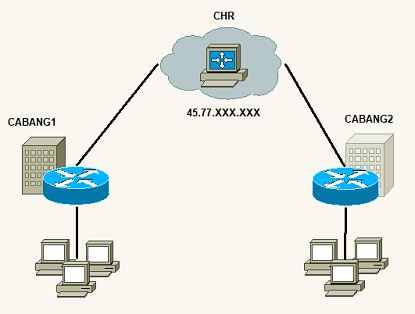

The Dude merupakan aplikasi Gratis dari Mikrotik yang dapat digunakan untuk memonitoring dan manajemen perangkat jaringan kita. Selain dapat menampilkan map / topologi jaringan, The Dude juga memiliki kemampuan menampilkan traffic yang berjalan, Resource router serta memberi notifikasi jika terjadi problem pada perangkat yang dimonitor. Penjelasan lebih dalam mengenai The Dude dapat anda baca pada artikel kami yang berjudulMonitoring dengan aplikasi The Dude.

Sedangkan Telegram adalah aplikasi pesan chat yang memungkinkan kita untuk mengirim pesan teks melalui internet. Telegram tidak hanya digunakan untuk chat saja, tapi dapat juga digunakan untuk share foto & video, file dan yang lebih menarik Telegram merupakan salah satu aplikasi yang mendukung adanya bot. Bot ini yang nantinya akan dimanfaatkan untuk membuat otomasi notif dari The Dude ke pesan chat telegram.

Persiapan

Sebelum melakukan langkah konfigurasi untuk membuat Notifikasi The Dude via Telegram Group, maka beberapa langkah berikut harus dilakukan terlebih dahulu.

1. Pastikan The Dude sudah terinstall dan berjalan dengan baik

2. Pastikan aplikasi telegram sudah terinstall di Smartphone atau Laptop Anda. Aplikasi ini tersedia dalam versi mobile dan desktop.

3. Sudah terdapat Group Telegram yang nantinya digunakan untuk alamt tujuan pesan notifikasi The Dude

Setelah semua persiapan di atas dilakukan maka kita bisa masuk ke langkah konfigurasi untuk membuat Notifikasi The Dude via Telegram Group.

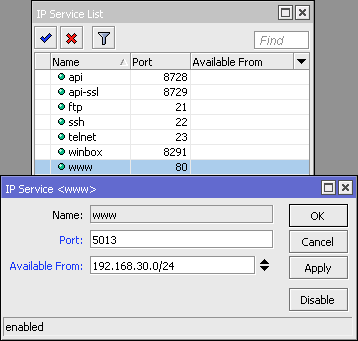

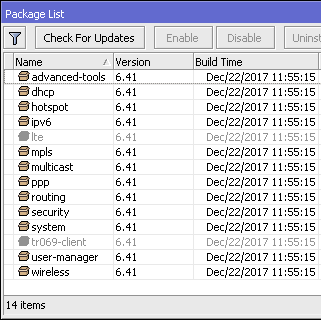

Pembuatan Telegram Bot

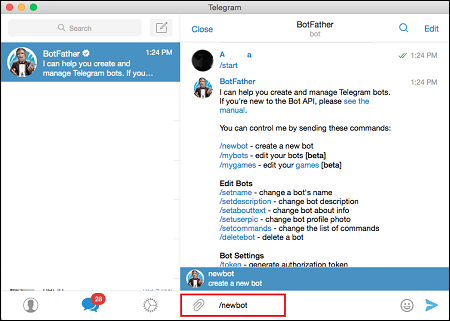

Langkah pertama yang harus dilakukan adalah membuat Telegram Bot. Caranya tidak sesulit yang dibayangkan, tinggal buka telegram anda, kemudian search akun @BotFather lalu kita chat dengan cara klik saja akun tersebut, lalu klik Start dan ketik /newbot

![]()

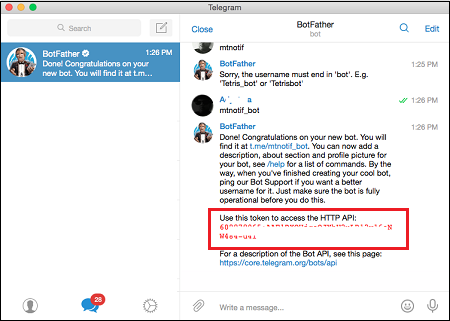

Perintah /newbot digunakan untuk membuat bot baru. Pada langkah ini kita bisa memberikan nama bot sesuai kebutuhan dengan format nama_bot. Pada contoh ini menggunakan nama mtnotif_bot.

Setelah nama diverifikasi dan tidak terdapat duplikasi nama maka Bot berhasil dibuat. Kemudian akan tampil informasi mengenai HTTP API Token, silakan dicatat karena token ini yang akan kita gunakan pada script The Dude nanti.

![]()

Setelah Bot berhasil dibuat, search Bot pada kolom Search di kiri atas dengan format @nama_bot. Jika akun Bot sudah ditemukan, klik start atau command /start pada telegram chat untuk mengaktifkan Bot.

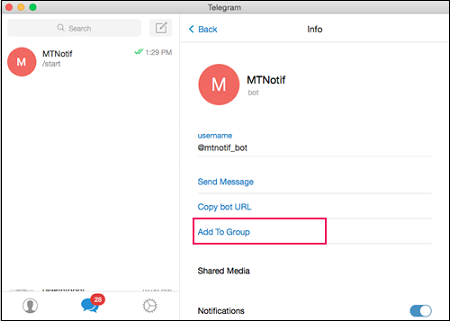

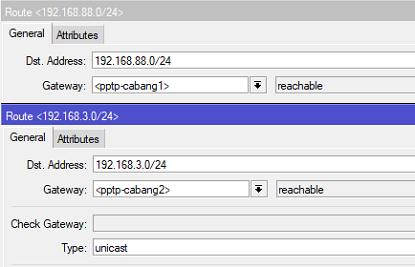

Notifikasi The Dude nanti akan kita alamatkan chat nya ke sebuah Group, maka masukkan Bot ke dalam Grup yang dibutuhkan, pastikan tidak ada Bot lain dalam Group.

![]()

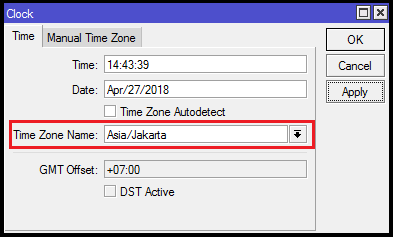

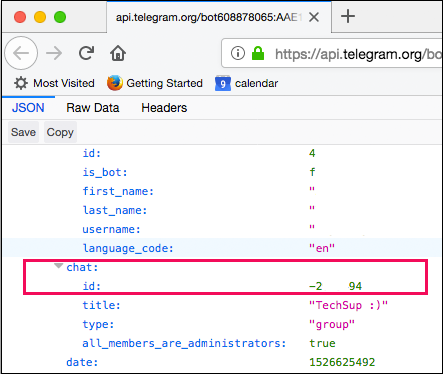

Bot akan mengenali ke mana chat akan dikirim menggunakan sebuah kode bernama Chat ID. Sebelumnya Bot sudah menjadi member dari sebuah Group, maka kita membutuhkan informasi Chat ID dari Group tersebut. Cara untuk mendapatkan Chat ID dengan mengakses URL berikut melalui browser, sesuaikan URL dengan token yang didapat dari langkah pembuatan Bot sebelumnya.

|

https://api.telegram.org/bot(Bot_http_API_token)/getUpdates

|

Maka hasilnya sebagai berikut. Sebagai contoh Bot sudah masuk ke dalam telegram Group bernama TechSup dengan Chat ID -2XXXX94.

![]()

Langkah konfigurasi pada Telegram sudah selesai. Langkah selanjutnya adalah melakukan konfigurasi pada aplikasi The Dude

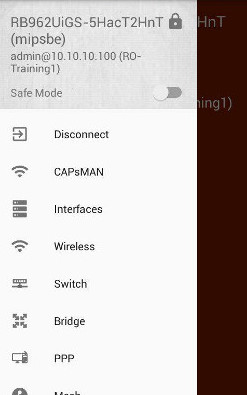

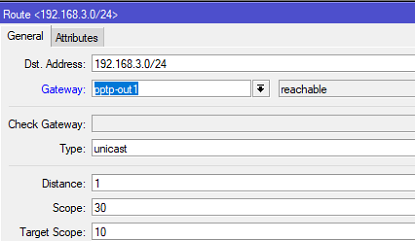

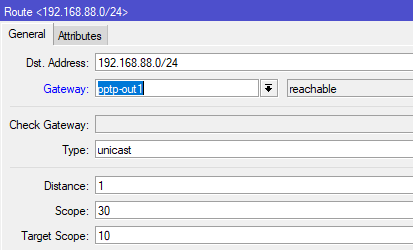

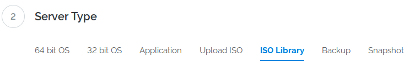

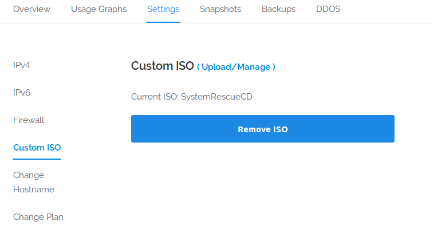

Konfigurasi The Dude

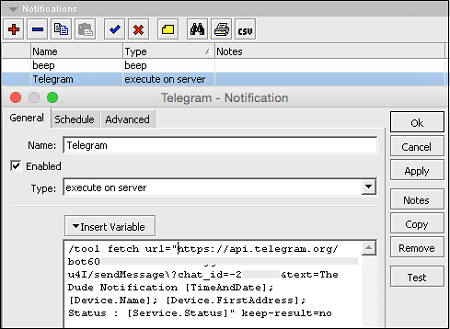

Pada lab ini, kita akan memanfaatkan fitur Notifikasi pada The Dude, maka langkah yang dilakukan adalah konfigurasi Notifikasi pada The Dude, caranya klik tab Notification pada sidebar The Dude, kemudian klik add -> isikan nama, type dan script sesuai pada gambar berikut.

![]()

Format URL pada Script di atas sebagai berikut (tanpa tanda kurung)

|

https://api.telegram.org/bot(Bot_http_API_token)/sendMessage?chat_id=(group_chat_id)&text=(text_notifikasi)

|

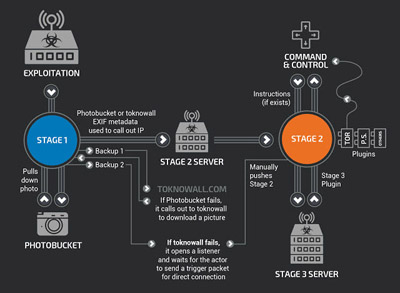

Pada dasarnya Script tersebut menggunakan Tool fetch di Mikrotik yang dapat digunakan untuk mengakses ke halaman web tertentu. Pada kasus ini tool fetch digunakan untuk mengakses Telegram API dengan token , Chat_ID dan pesan Teks sesuai yang kita butuhkan. URL ini sebenarnya juga dapat di akses langsung menggunakan Browser, dengan pesan teks yang berbeda beda.

Pada pengaturan notifikasi The Dude, teks pada URL Telegram API bisa di-custom menggunakan variable sebagai informasi pada setiap device. The Dude memiliki banyak sekali variable, silakan input variable apa saja yang ingin anda tampilkan nanti di notifikasi. Sebagai contoh disini kami menambah beberapa variable

[TimeAndDate]; waktu

[Device.Name]; Nama device

[Device.FirstAddress]; Ip perangkat

[Service.Status]; Status up/down

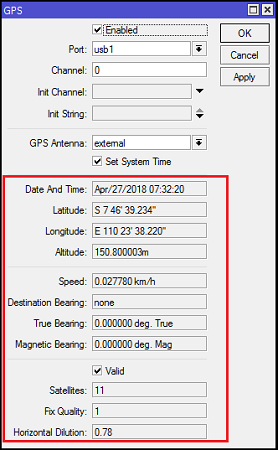

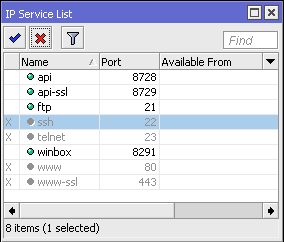

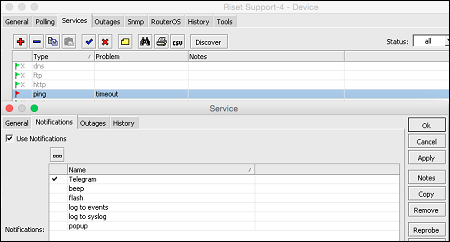

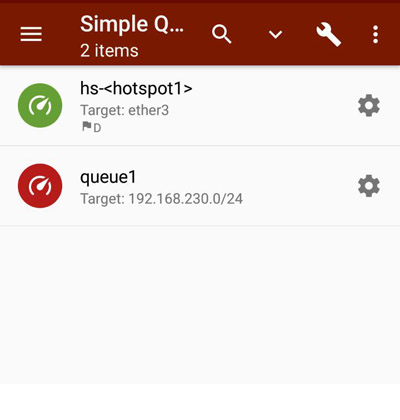

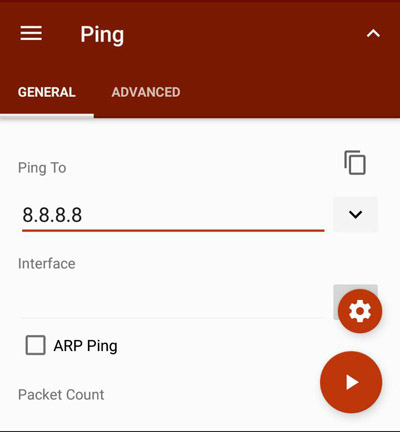

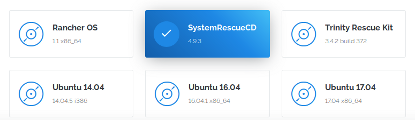

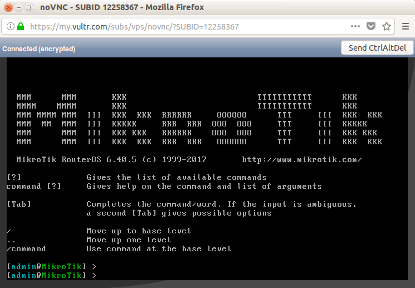

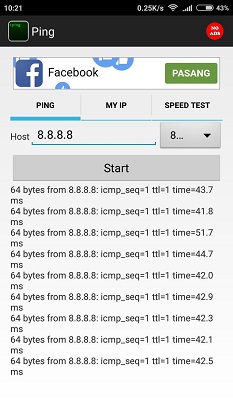

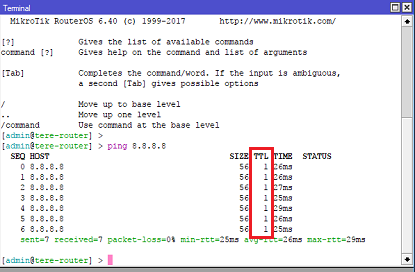

Pengaturan terakhir yang harus dilakukan, aktifkan notifikasi Telegram pada Device yang dikehendaki. Setiap device yang dimonitor pada The Dude akan dicek status nya menggunakan beberapa service secara berkala. Service apa saja yang dipantau pada sebuah device dapat dilihat dengan cara Double klik Device -> Setting -> Service. Pada contoh ini kami hanya memantau device menggunakan PING saja.

The Dude akan mengirimkan notifikasi setiap kali terjadi perubahan status Service pada Device yang dipantau. Notifikasi nya apa tergantung konfigurasi yang dilakukan. Caranya Double Klik pada Device Service -> Enable Use Notification -> Pilih Notifikasi yang diinginkan. Pada contoh kali ini, kita aktifkan Notifikasi dengan Nama = Telegram, yaitu notifikasi yang sudah kita buat sebelumnya.

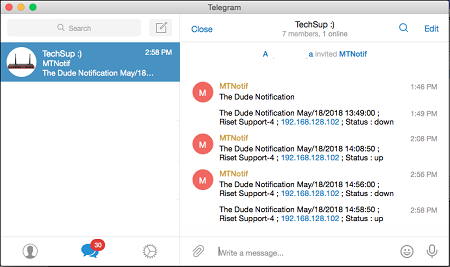

Hasil

Hasilnya, The Dude akan memberikan chat informasi mengenai status kondisi perangkat jaringan kita saat ini. Baik ketika UP maupun ketika DOWN.

![]()

Sumber:

- http://www.mikrotik.co.id

The post Belajar Mikrotik : Notifikasi The Dude via Telegram Group appeared first on Cara PDKT, Cara menjadi pria idaman, Cara memikat hati wanita.

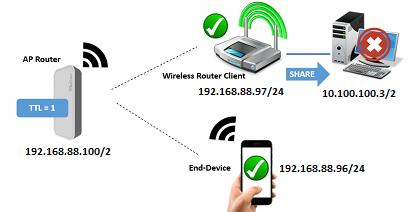

Test PING dari Wireless Router Client

Test PING dari Wireless Router Client