10 Tips Cara Menggunakan Winbox Mikrotik

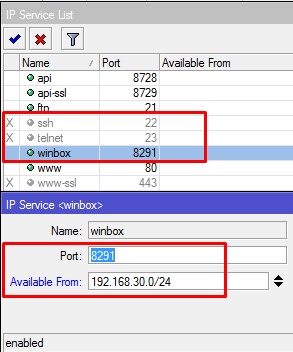

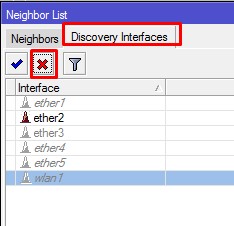

Dalam melakukan konfigurasi sebuah router bisa menggunakan beberapa metode yaitu dengan menggunakan SSH, Telnet, serial console, dan bisa juga menggunakan browser(webfig). Tetapi Mikrotik memiliki aplikasi khusus yang Gratis dan sangat praktis yang sangat populer karena GUI, yakni Winbox.

Mungkin sudah banyak yang mengetahui dan dapat mengoperasikan Aplikasi Winbox karena memang sudah sangat terkenal dikalangan pengguna Router Mikrotik. Tetapi Pada artikel kali ini kami akan membahas mengenai beberapa Tips dan Trik dalam menggunakan Aplikasi Winbox supaya semakin maksimal dalam memanfaatkan atau menggunakan aplikasi Winbox ini.

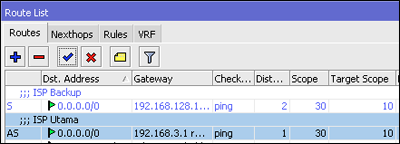

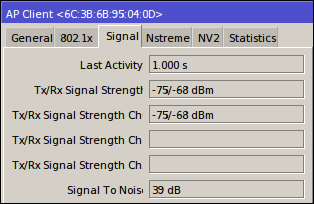

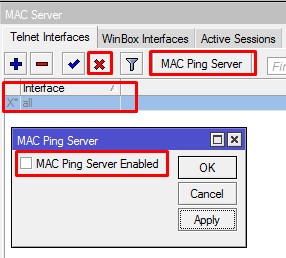

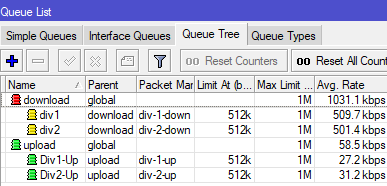

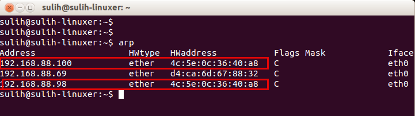

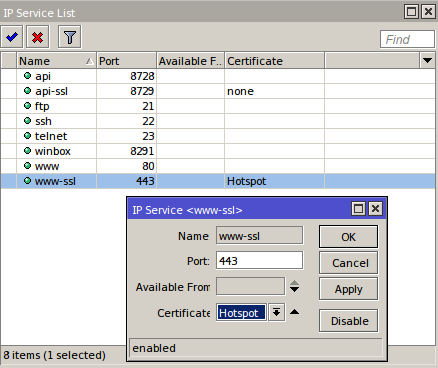

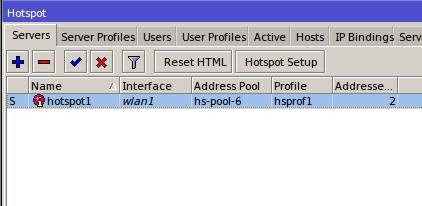

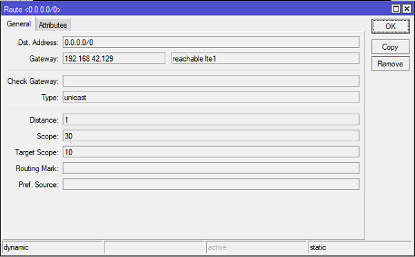

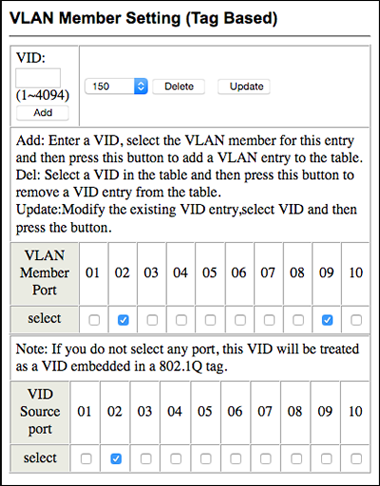

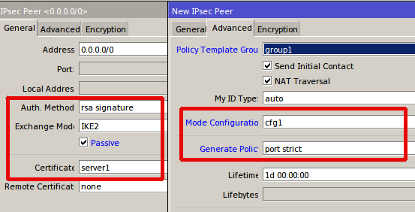

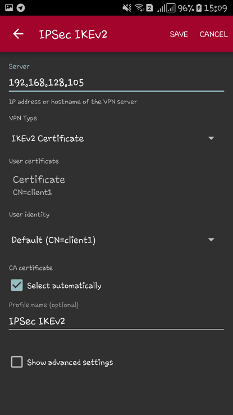

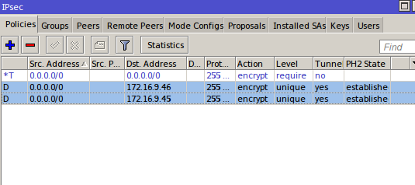

1. Remote Router MAC Address dan IP Address

Mikrotik bisa diremote menggunakan MAC-Address maupun IP-Address. Remote MAC-Address sebaiknya digunakan saat awal melakukan konfigurasi sebelum Router memiliki IP Address saja.

![]()

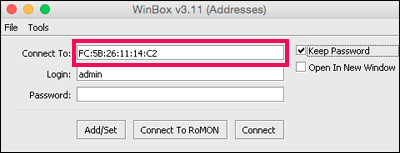

Penggunaan Winbox harian untuk konfigurasi Router Mikrotik sebaiknya menggunakan IP-Address. Konfigurasi menggunakan IP-Address akan lebih stabil karena menggunakan protocol TCP.

![]()

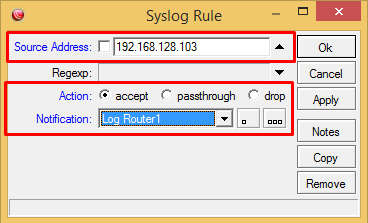

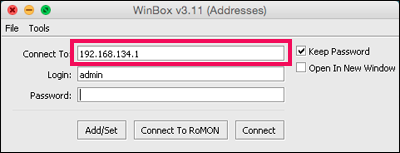

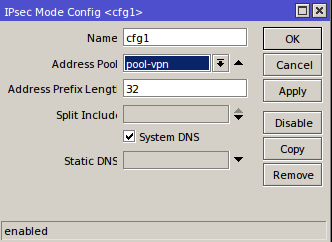

2. Fitur Safe Mode

Dalam melakukan konfigurasi kadang sering tanpa sengaja atau karena mencoba suatu fitur sehingga melakukan kesalahan setting yang mengakibatkan winbox putus dan Router tidak bisa diakses. Atau bisa juga konfigurasi yang kita tambahkan mengganggu kinerja router yang sedang berjalan. Untuk meminimalkan kesalahan konfigurasi kita dapat menggunakan tombol “Safe Mode”.

![]()

Pada saat Safe mode di tekan / aktif, konfigurasi tambahan tidak akan tersimpan jika winbox close, baik secara sengaja atau winbox putus karena konfigurasi baru yang ditambahkan. Jika sudah yakin dengan konfigurasi tambahan yang di buat tekan sekali lagi tombol safe mode (nonaktif), maka konfigurasi baru akan tersimpan.

Mengenai fitur Safe Mode sebelumnya sudah pernah dibahas pada artikel Meminimalkan Kesalahan Konfigurasi dengan Safe Mode.

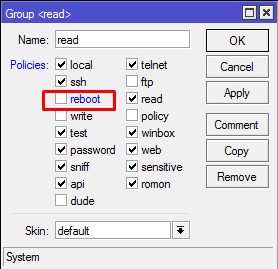

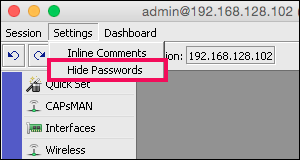

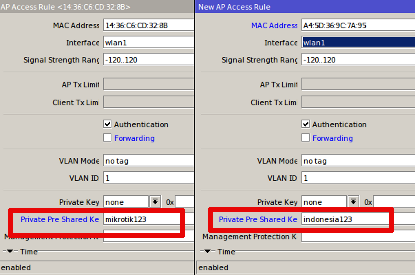

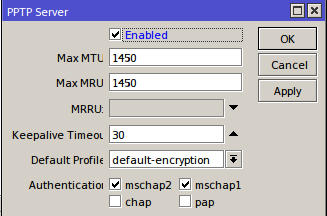

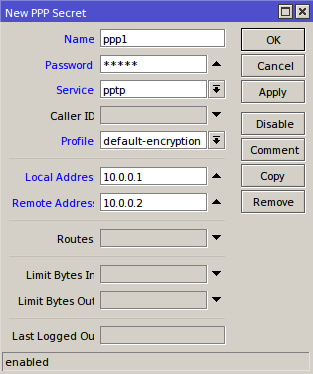

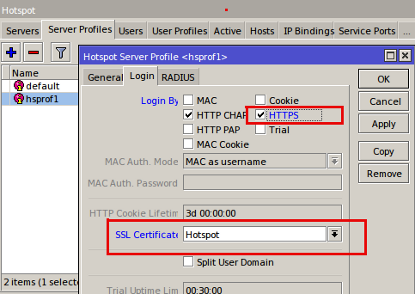

3. Hide Password

Fitur yang secara default aktif, dimana fitur ini akan menyembunyika karakter asli yang diinputkan sebagai password pada beberapa konfigurasi, seperti password pada PPP Secret, Wireless Security Profile dan Hotspot User. Jika ingin melihat karakter asli password tersebut, fitur Hide Password bisa dinonaktifkan.

![]()

Caranya cukup mudah tinggal lakukan uncek saja pada fitur Hide Password. Walaupun sudah dinonaktifkan, password pada System–>User tetap akan di sembunyikan dengan mengganti karakter menjadi tanda bintang (*).

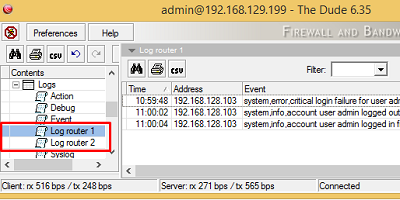

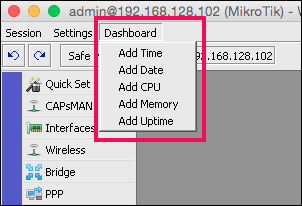

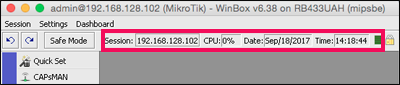

4. Dashboard

Dashboard winbox bisa digunakan untuk menampilkan beberapa informasi yaitu Time, Date, CPU load, memory, dan Uptime.

![]()

Time adalah waktu saat ini, tentu saja informasi time akan valid jika kita sudah mensetting SNTP client atau kita menggunakan RouterOS yang baru dimana fitur update time secara default aktif saat terkoneksi internet. Informasi yang ditampilkan merupakan informasi real time.

Sama halnya dengan tampilan Time & Date, informasi CPU merupakan data real time penggunaan CPU Router. Memory merupakan informasi real time dari sisa RAM yang ada di router. Uptime menunjukkan lama waktu Router sudah aktif / menyala.

![]()

Dengan adanya informasi yang tertampil langsung di dashboard akan lebih memudahkan kita dalam monitoring Router saat melakukan remote winbox.

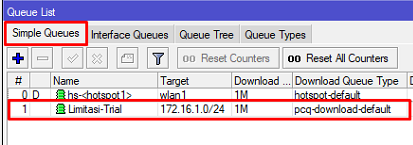

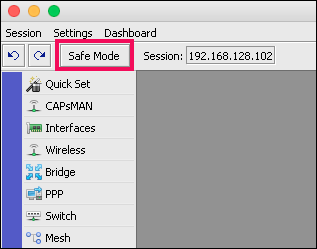

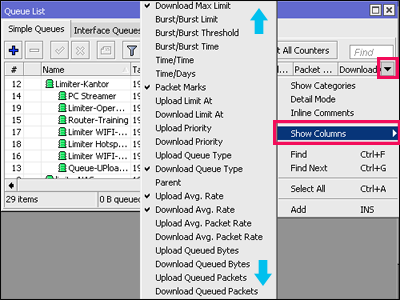

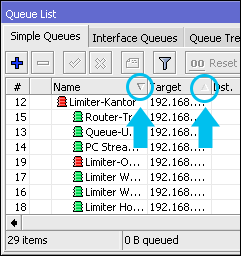

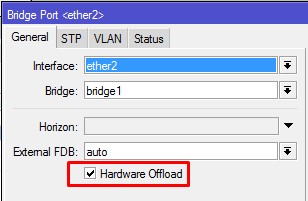

5. Kolom Pada Winbox

Pada tampilan – tampilan jendela yang ada di winbox secara default hanya menampilkan sedikit informasi saja. Contoh di queue list hanya ada nama, target, upload – download max limit, packet marks, dan total max limit.

Jika ingin menampilkan informasi lain Anda bisa klik kotak kecil seperti anak panah kebawah, di bawah kotak find. kemudian “Show Columns”, ada banyak parameter yang bisa ditampilkan atau bisa juga uncek untuk tidak ditampilkan. Atur tampilan kolom sesuai kebutuhan, untuk memudahkan kita dalam melakukan monitoring.

![]()

Selain itu setiap column memiliki fitur sorting untuk mengurutkan nilai pada column dari A-Z, besar ke kecil atau sebaliknya.

![]()

Fitur ini digunakan untuk mempermudah dalam meilihat data mana yang paling besar, sedangkan Rule Queue, Firewall dsb tetap berjalan sesuai urutan angkat (nomor)

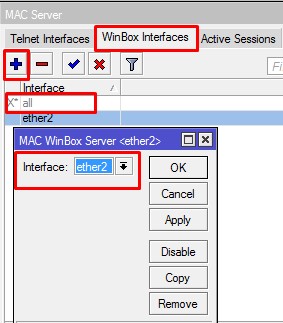

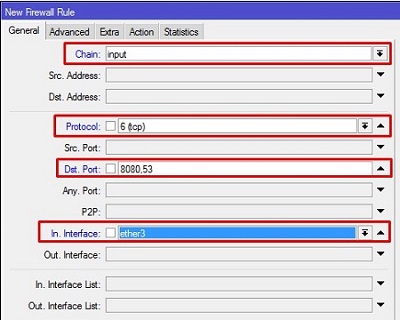

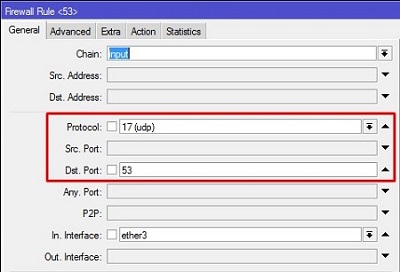

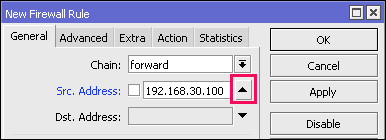

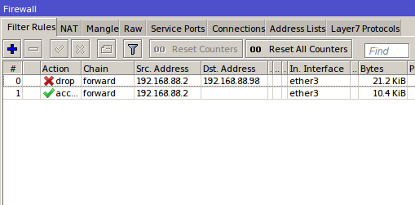

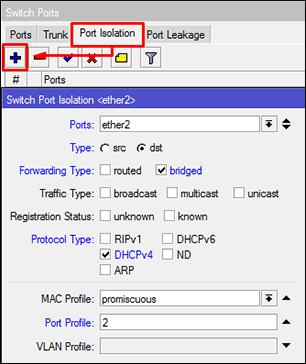

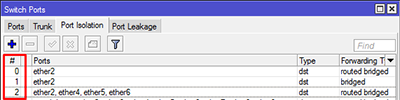

6. Buka Tutup Parameter

Dalam melakukan konfigurasi sering kita membuka-buka parameter yang ada dalam membuat sebuah rule tertentu, namun kadang sering lupa untuk menutup kembali parameter yang tidak digunakan. Padahal router mikrotik akan menganggap bahwa parameter tersebut terisi atau parameter tersebut dianggap aktif oleh router. Sehingga rule tersebut malah tidak jalan atau tidak berguna. Hal tersebut sering terjadi saat kita membuat rule firewall karena memang dalam firewall memiliki banyak parameter apalagi di tab extra yang tak jarang mengundang rasa penasaran kita.

Maka jika sebuah parameter tidak jadi digunakan, sebaiknya jangan dihapus manual, namun ditutup dengan klik tanda panah kecil di sebelah kanan.

![]()

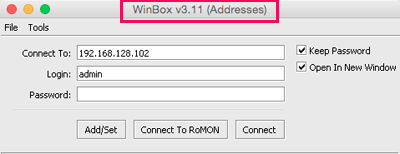

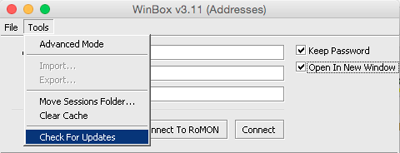

7. Versi Winbox Loader

Aplikasi winbox ternyata juga memiliki versi yang berbeda. versi terbaru saat dibuatnya artikel ini adalah v3.11. Anda dapat melihat versi tersebut pada bagian atas aplikasi winbox sebelum melakukan remote.

![]()

RouterOS yang baru biasanya tidak bisa diremote menggunakan winbox versi lama. Maka dari itu jika ada rilis winbox baru sebaiknya gunakan winbox yang paling baru. Untuk mendapatkan versi winbox versi terbaru bisa masuk ke menu Tools –> Check for Updates. Kemudian lakukan upgrade, dengan syarat laptop kita terkoneksi dengan internet. Winbox terbaru bisa digunakan untuk semua versi RouterOS.

![]()

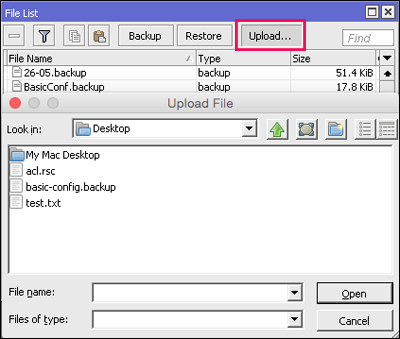

8. File Management

Dulu dalam melakukan upload maupun download file ke router untuk OS selain windows harus menggunakan software FTP. Saat ini menggunakan Winbox yang baru, sudah ada tombol upload jika ingin menambahkan file ke dalam router.

![]()

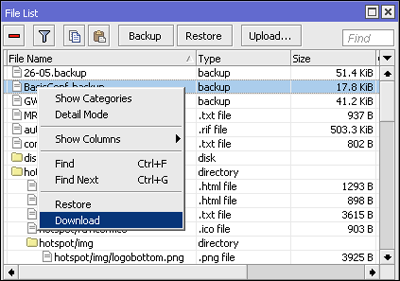

Untuk mengambil file dari Router, bisa dilakukan dengan memilih file kemudian klik kanan download.

![]()

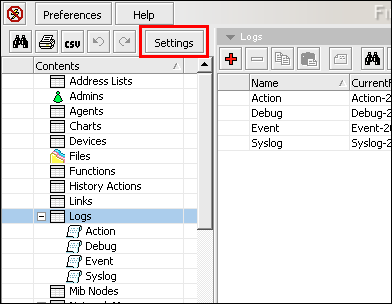

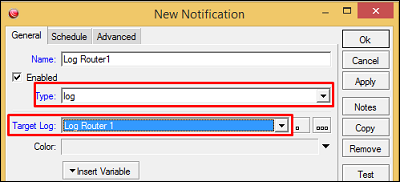

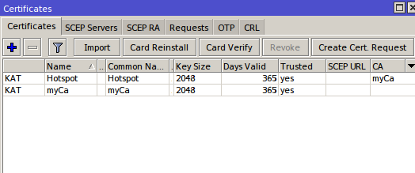

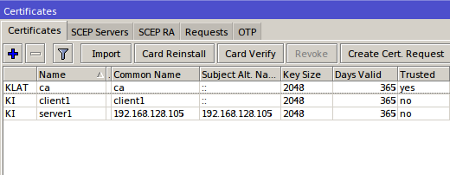

9. Cara Backup List

Winbox Loader juga dapat melakukan penyimpanan data remote Router baik untuk IP Address, Username maupun Password. Caranya dengan menekan tombol Add/Set sebelum klik tombol Connect saat melakukan remote Router. Dengan begitu maka informasi Router akan tersimpan pada tab Managed. Jika ingin melakukan remote ulang, tinggal double click pada list Router yang diinginkan.

Saat sudah memiliki banyak list router di winbox loader, jika Anda ingin ganti laptop atau PC, Anda bisa melakukan export import untuk list yang sudah ada di winbox loader laptop/PC sebelumnya.

![]()

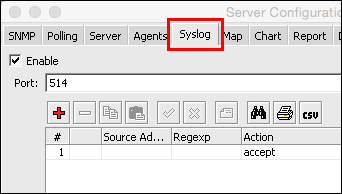

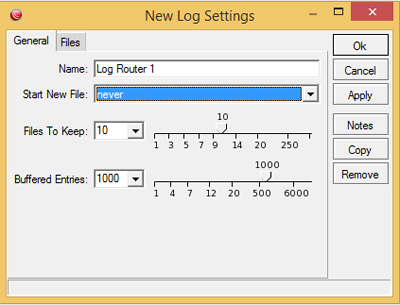

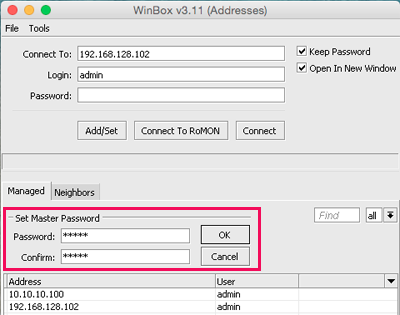

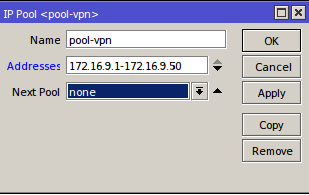

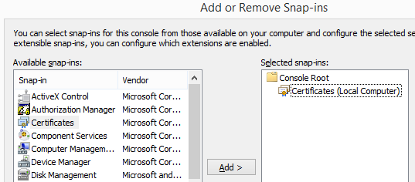

10. Master Password

Saat Anda memiliki banyak List Router di winbox loader, hati hati jika laptop Anda digunakan oleh orang lain, sebaiknya lakukan “Set Master Password” untuk melindungi list winbox loader di laptop Anda.

![]()

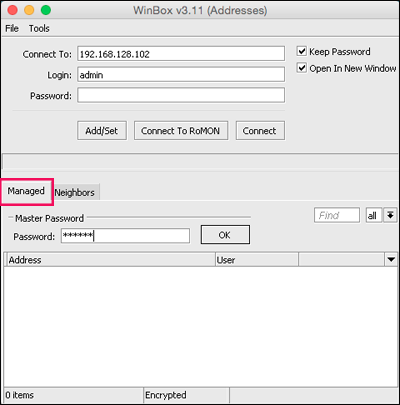

Master password bisa diaktifkan untuk melindungi list Router yang telah tersimpan. Tanpa memasukkan Master Password kita tidak bisa melihat list Router pada tab Managed serta melakukan export / import list Router yang telah ada.

![]()

Sumber:

- http://www.mikrotik.co.id

The post 10 Tips Cara Menggunakan Winbox Mikrotik appeared first on Cara PDKT, Cara menjadi pria idaman, Cara memikat hati wanita.

.png)