Free Download Mikrotik RouterOS Crack

Apa itu Mikrotik?

Mikrotik adalah sebuah perusahaan yang bergerak di bidang produksi perangkat keras (hardware) dan perangkat lunak (Software) yang berhubungan dengan sistem jaringan komputer yang berkantor pusat di Latvia, bersebelahan dengan Rusia. Mikrotik didirikan pada tahun 1995 untuk mengembangkan router dan sistem ISP (Internet Service Provider) nirkabel.

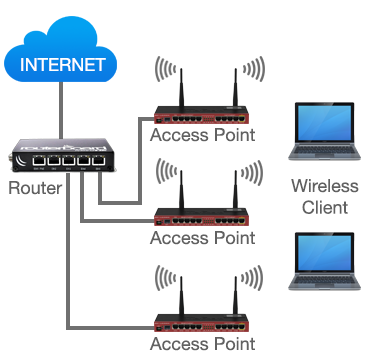

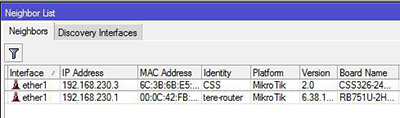

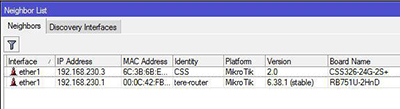

Mikrotik dibuat oleh MikroTikls sebuah perusahaan di kota Riga, Latvia. Latvia adalah sebuah negara yang merupakan “pecahan” dari negara Uni Soviet dulunya atau Rusia sekarang ini. Mikrotik awalnya ditujukan untuk perusahaan jasa layanan Internet (PJI) atau Internet Service Provider (ISP) yang melayani pelanggannya menggunakan teknologi nirkabel atau wireless. Saat ini MikroTikls memberikan layanan kepada banyak ISP nirkabel untuk layanan akses Internet dibanyak negara di dunia dan juga sangat populer di Indonesia. MikroTik sekarang menyediakan hardware dan software untuk konektivitas internet di sebagian besar negara di seluruh dunia. Produk hardware unggulan Mikrotik berupa Router, Switch, Antena, dan perangkat pendukung lainnya. Sedangkan produk Software unggulan Mikrotik adalah MikroTik RouterOS

MikroTik RouterOS

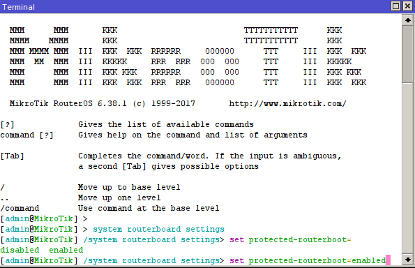

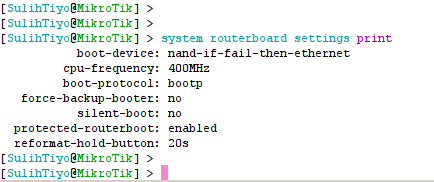

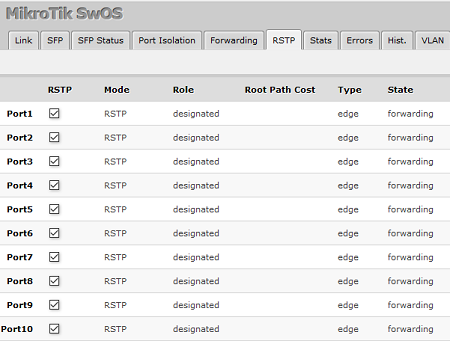

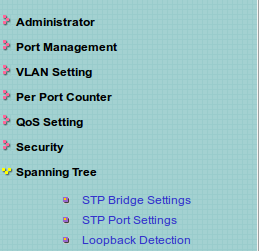

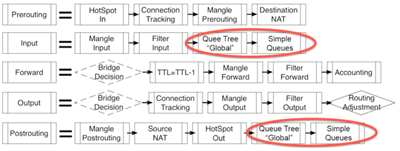

MikroTik RouterOS™ adalah sistem operasi dan perangkat lunak yang dapat digunakan untuk menjadikan komputer manjadi router network yang handal, mencakup berbagai fitur yang dibuat untuk ip network dan jaringan wireless, cocok digunakan oleh ISP dan provider hotspot.

Untuk instalasi Mikrotik tidak dibutuhkan piranti lunak tambahan atau komponen tambahan lain. Mikrotik didesain untuk mudah digunakan dan sangat baik digunakan untuk keperluan administrasi jaringan komputer seperti merancang dan membangun sebuah sistem jaringan komputer skala kecil hingga yang kompleks sekalipun.

PERHATIAN!!

Harap gunakan file ini untuk tujuan belajar saja. Untuk keperluan lain silakan beli lisensi resminya!. Support the Developer.

Password: sahoobi.com

Download Mikrotik RouterOS Crack

- Mikrotik RouterOS 2.9.6 | DOWNLOAD

- Mikrotik RouterOS 2.9.7 | DOWNLOAD

- Mikrotik RouterOS 2.9.27 | DOWNLOAD

- Mikrotik RouterOS 2.9.51 | DOWNLOAD

- Mikrotik RouterOS 3.20 | DOWNLOAD

- Mikrotik RouterOS 3.22 | DOWNLOAD

- Mikrotik RouterOS 3.28 | DOWNLOAD

- Mikrotik RouterOS 3.30 | DOWNLOAD

- Mikrotik RouterOS 3.4 | DOWNLOAD

- Mikrotik RouterOS 3.90 | DOWNLOAD

- Mikrotik RouterOS 4.11 | DOWNLOAD

- Mikrotik RouterOS 4.17 | DOWNLOAD

- Mikrotik RouterOS 4.4 | DOWNLOAD

- Mikrotik RouterOS 5.11 | DOWNLOAD

- Mikrotik RouterOS 5.18 | DOWNLOAD

- Mikrotik RouterOS 5.20 | DOWNLOAD

- Mikrotik RouterOS 5.24 Full Level 6 – VmWare | DOWNLOAD

- Mikrotik RouterOS 5.25 | DOWNLOAD

- Mikrotik RouterOS 5.26 Full & Hentartik | DOWNLOAD

- Mikrotik RouterOS 5.5 Full Level 6 – VmWare | DOWNLOAD

- Mikrotik RouterOS 5.7 Full Level 6 – VmWare | DOWNLOAD

- Mikrotik RouterOS 6.0 Full Level 6 – VmWare | DOWNLOAD

- Mikrotik RouterOS 6.10 Full Level 6 – VmWare | DOWNLOAD

- Mikrotik RouterOS 6.20 Full Level 6 – VmWare | DOWNLOAD

- Mikrotik RouterOS 6.32.2 Full Level 6 – VmWare | DOWNLOAD

- Mikrotik RouterOS 6.34 Full Level 6 – VmWare | DOWNLOAD

- Mikrotik RouterOS 6.36 | DOWNLOAD

- Mikrotik RouterOS 6.38 | DOWNLOAD

- Mikrotik RouterOS 6.6 | DOWNLOAD

- Mikrotik RouterOS 6.7 Full Level 6 – VmWare | DOWNLOAD

Silahkan dibagikan dan disebarkan kepada kawan-kawan yang lain. Terimakasih.

The post Free Download Mikrotik RouterOS Crack appeared first on Cari pacar, Cara PDKT, Cara memikat hati wanita.