VLAN over EOIP

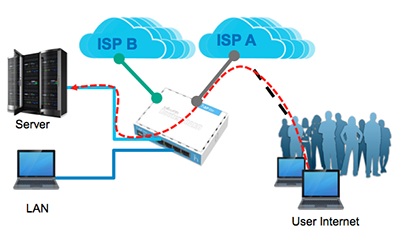

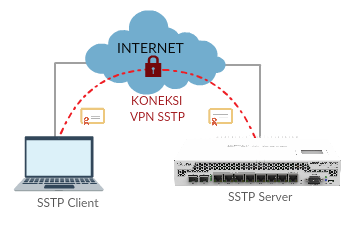

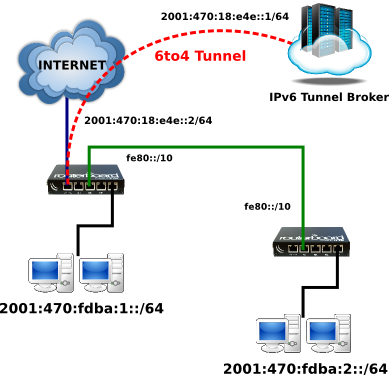

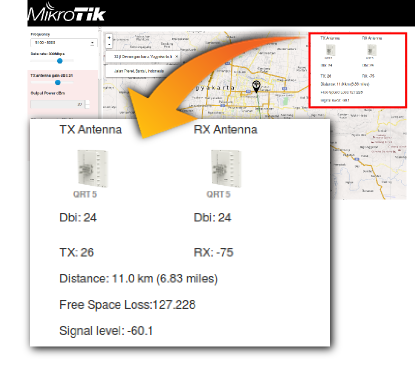

Pada artikel sebelumnya mengenai pembahasan VLAN topologi yang dibangun adalah dalam lingkup jaringan lokal. Lalu bagaimana jika kita ingin distribusi VLAN akan kita buat untuk jaringan lokal yang berada di tempat yang berbeda. Sebagai contoh kasus misal VLAN didistribusikan dari kantor A yang berada di Yogyakarta ke kantor B yang berada di Jakarta.

Sebagaimana konkesi antara 2 site atau lebih yang terpaut jarak yang jauh, media yang paling mudah adalah menggunakan jaringan internet. Atas dasar itulah kita akan menggunakan jaringan internet untuk distribusi VLAN.

Pada artikel kali ini kita akan menggunakan EOIP Tunnel untuk menghubungkan antara kedua site melalui jaringan internet. Nah, jadi langkah awal kita akan membuat EOIP Tunnel terlebih dahulu kemudian distribusi VLAN akan kita lewatkan melalui tunnel tersebut.

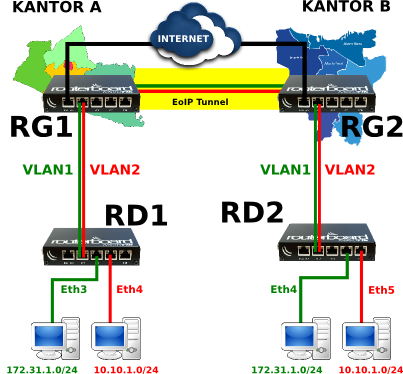

![]()

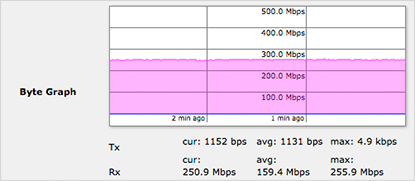

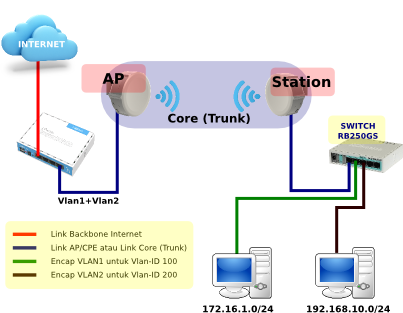

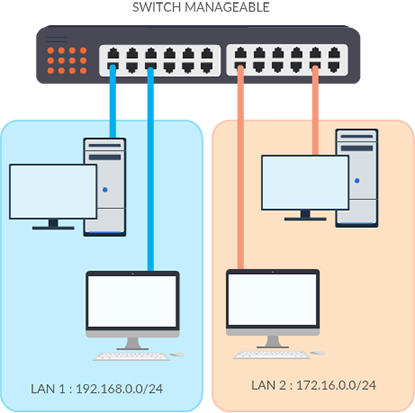

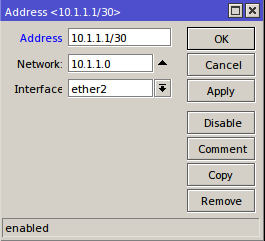

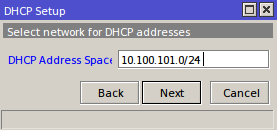

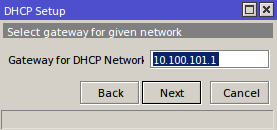

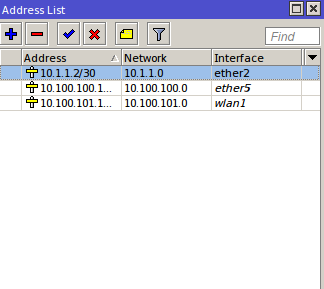

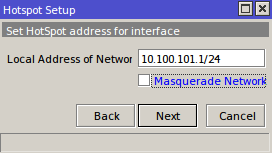

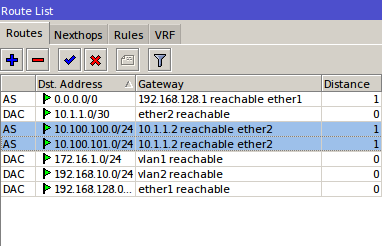

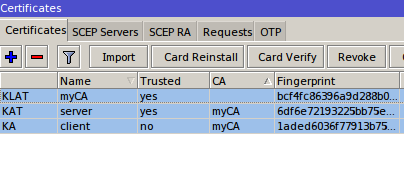

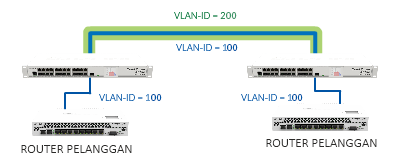

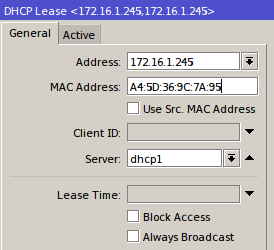

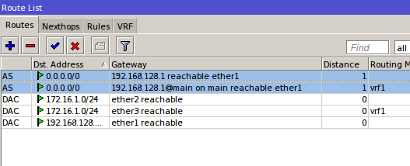

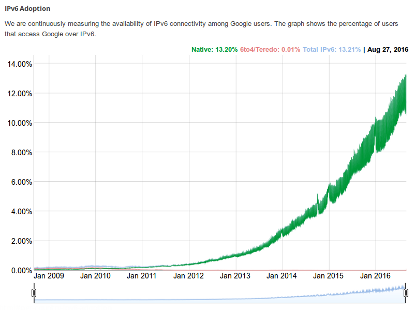

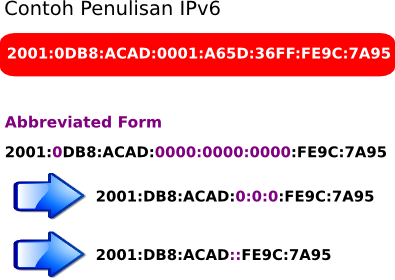

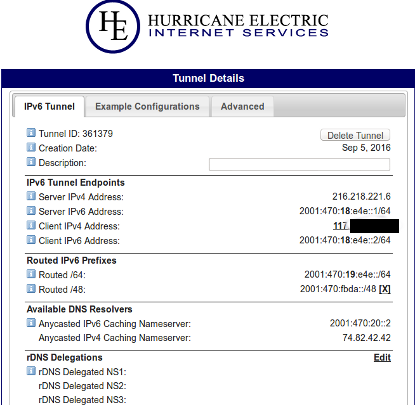

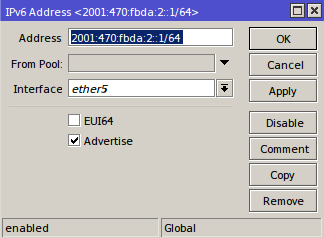

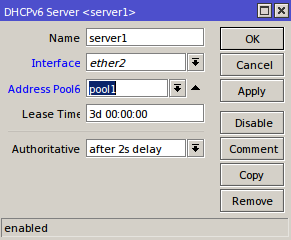

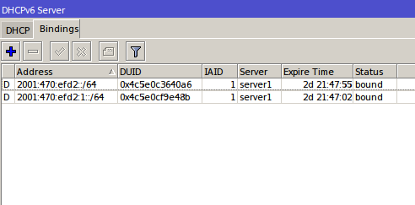

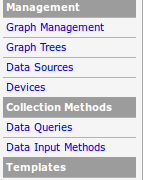

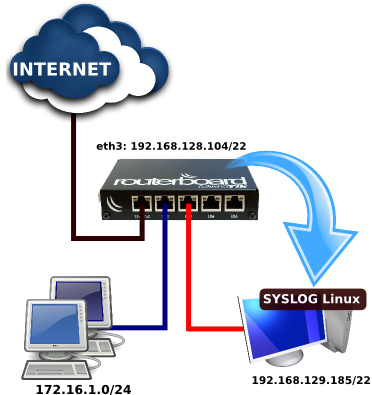

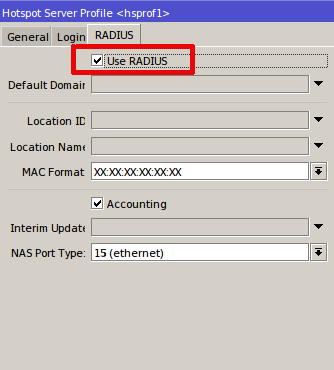

Berdasarkan topologi diatas kita akan mempergunakan VLAN untuk menghubungkan 2 jaringan network diantara ke dua site (Kantor A dan Kantor B) dengan komunikasi secara langsung. Network pertama dengan segment 172.31.1.0/24 dan network kedua dengan segment10.10.1.0/24.

Dan IP Public dari router gateway Kantor A (RG1) adalah192.168.128.104/24 sedangkan IP Public router gateway Kantor B (RG2) adalah 192.168.128.105/24.

Konfigurasi EOIP Tunnel

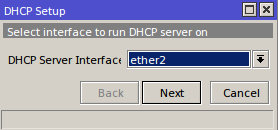

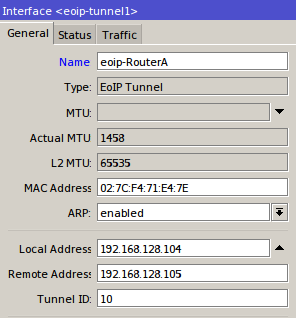

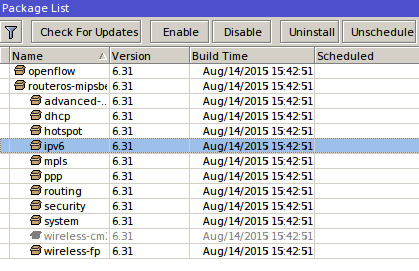

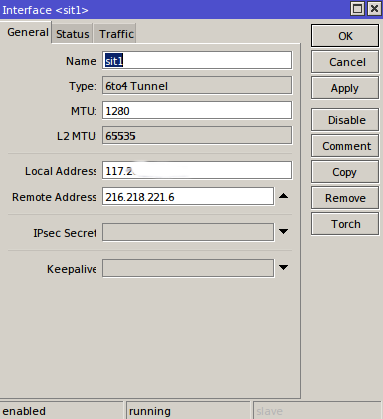

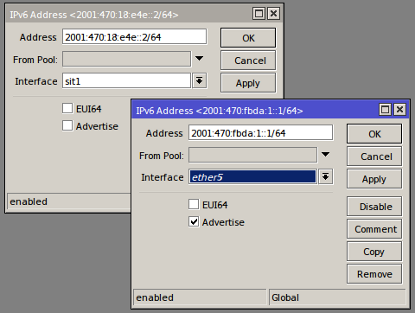

Untuk konfigurasi EOIP Tunnel secara lebih rinci bisa dilihat pada artikel disini. Sehingga setelah dikonfigurasi EOIP Tunnel di masing-masing router gateway akan terdapat interface tunnel baru. Dengan interface tunnel tersebut kita akan melewatkan VLAN.

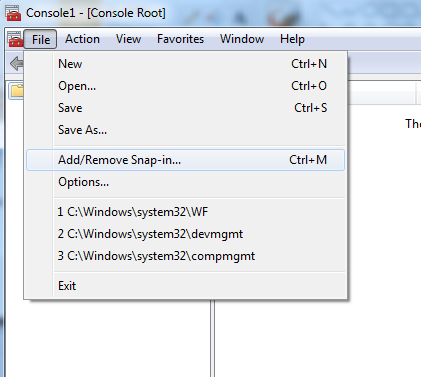

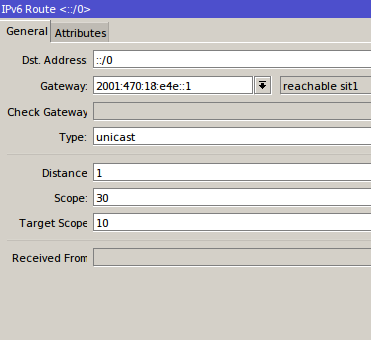

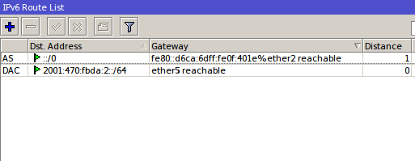

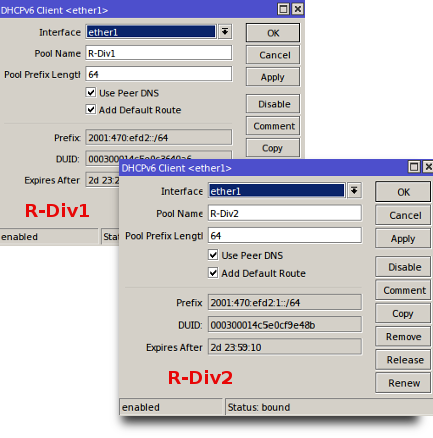

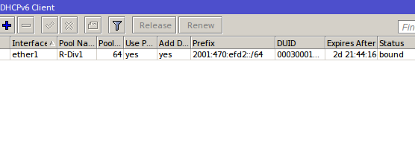

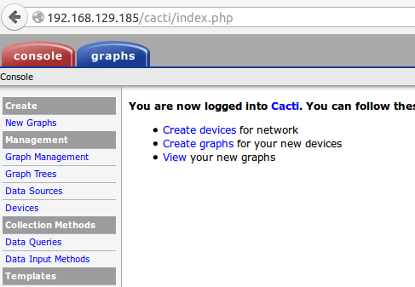

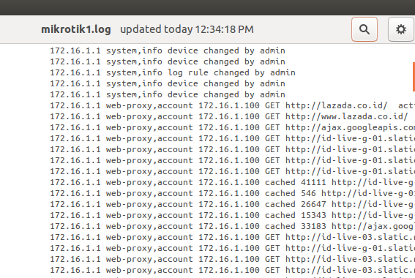

Secara garis besar untuk konfigurasi EoIP Tunnel dimasing-masing Router Gateway adalah sebagai berikut.

![]()

Konfigurasi EoIP Router gateway Kantor A (RG1)

![]()

Konfigurasi EoIP Router Gateway Kantor B (RG2)

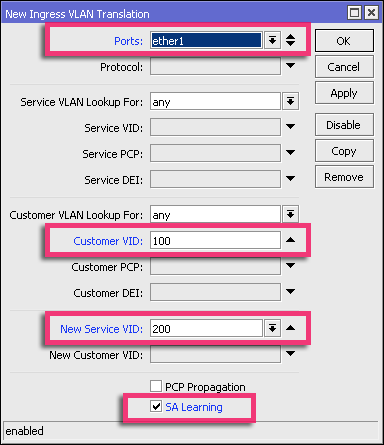

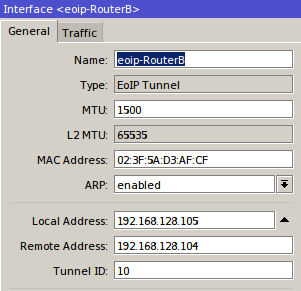

Konfigurasi VLAN

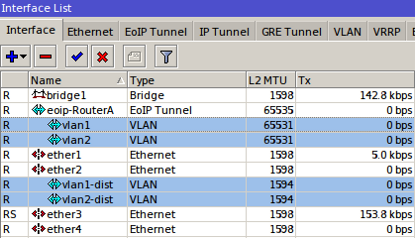

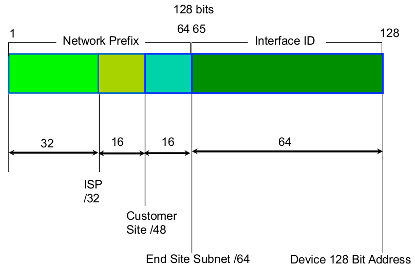

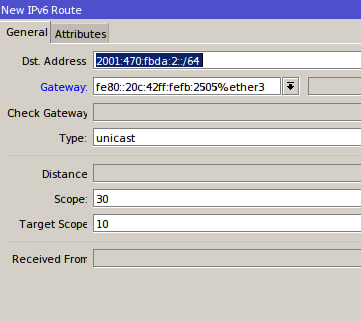

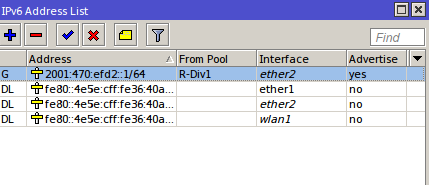

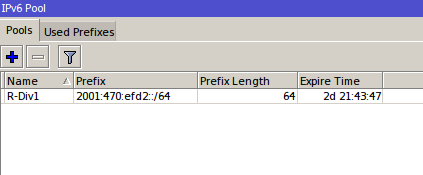

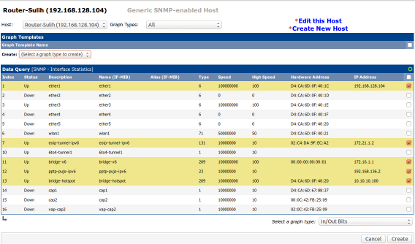

Sesuai dengan topologi diatas maka kita akan membuat interface VLAN pada kedua router Gateway dan juga router distribusi untuk koneksi perangkat client. Jadi jika ditotal maka pada masing-masing Router gateway (RG) terdapat 4 vlan dan router distribusi (RD) masing-masing ada 2 vlan.

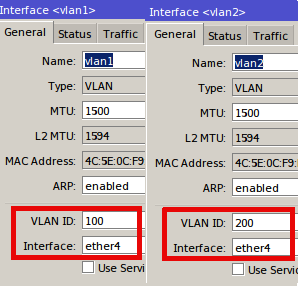

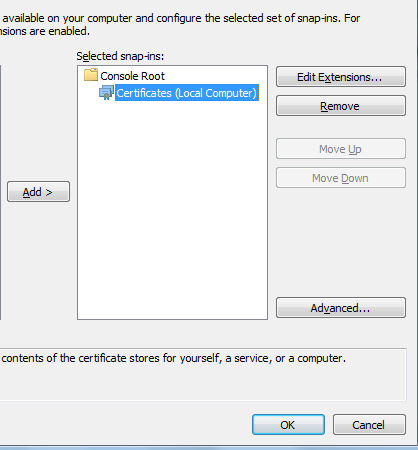

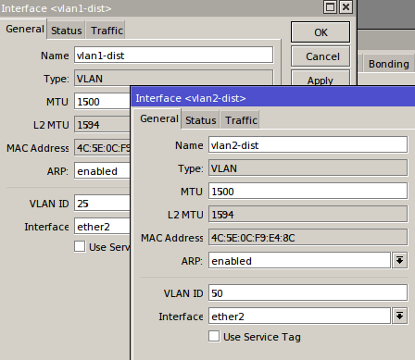

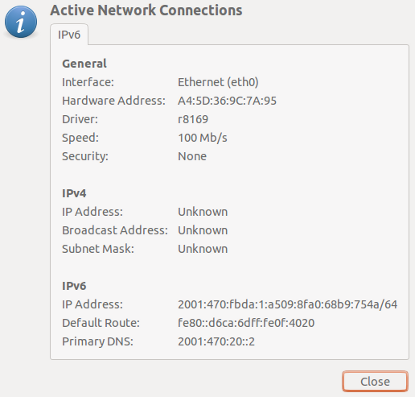

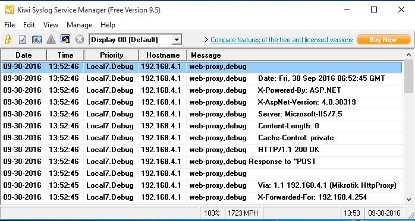

Berikut contoh konfigurasi VLAN pada Router Gateway A (RG1).

![]()

![]()

Jadi pada router tersebut kita akan membuat 2 interface VLAN utama dan 2 interface VLAN Distribusi (Vlan-dist). Untuk VLAN1 & VLAN-dist1 menggunakan VLAN ID=25 dan untuk VLAN2 & VLAN-dist2 menggunakanVLAN ID=50.

![]()

Begitu juga pada router gateway kantor B (RG2) kita lakukan konfigurasi yang sama dengan RG1.

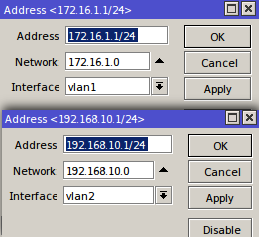

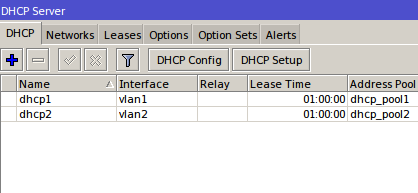

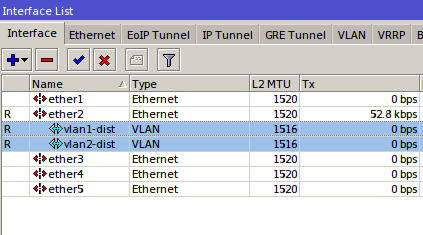

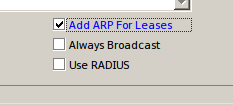

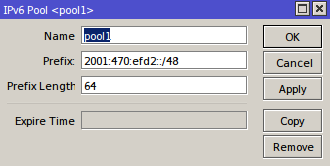

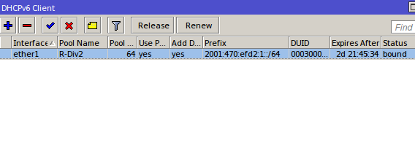

Setelah melakukan konfigurasi pada RG1 & RG2, kita juga harus melakukan konfigurasi disisi Router Distribusi (RD). Berikut contoh konfigurasi untuk penambahan VLAN di RD.

![]()

Konfigurasi diatas kita lakukan pada kedua router distribusi, baik RD1maupun RD2. Dan untuk nilai VLAN ID juga menyesuaikan dengan konfigurasi sebelumnya.

![]()

Nah, sesuai dengan topologi diatas bagaimana cara supaya perangkat pada masing-masing jaringan lokal bisa berkomunikasi dengan segment yang sama melalui VLAN. Terdapat dua segment pada masing-masing jaringan lokal, dan setiap segment tersebut akan bisa langsung komunikasi secara langsung.

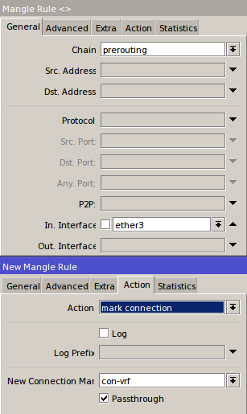

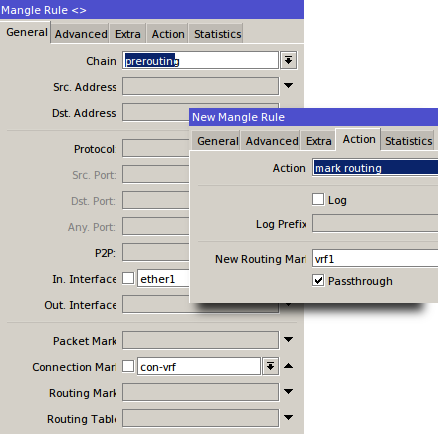

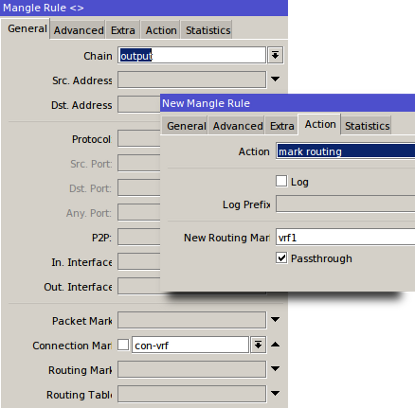

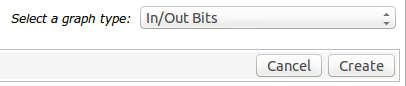

Untuk konfigurasi selanjutnya adalah sebagai berikut.

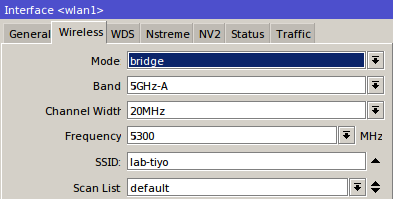

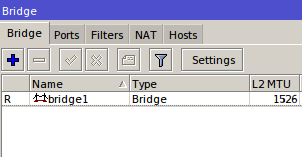

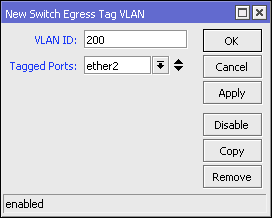

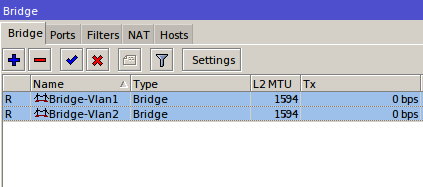

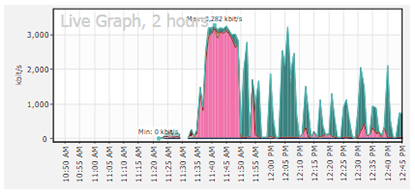

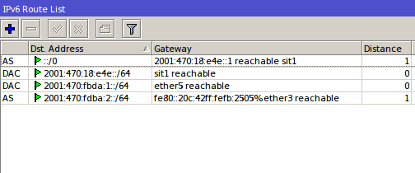

Konfigurasi VLAN Bridge

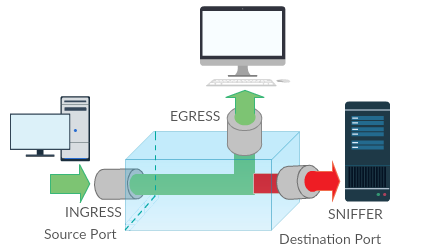

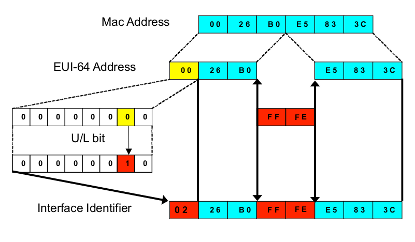

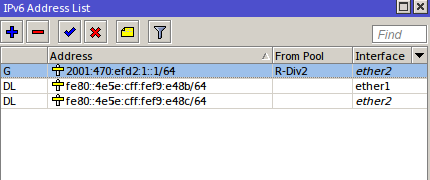

Karena kita akan membuat komunikasi satu segment maka langkah selanjutnya adalah setting bridge pada masing-masing router. Pada langkah sebelumnya untuk jalur koneksi sudah kita buat menggunakan VLAN dan sekarang kita akan setting bridging pada interface VLAN tersebut.

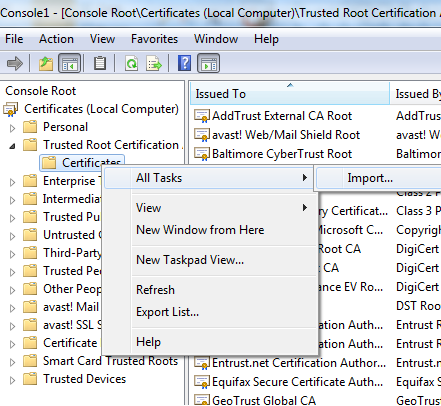

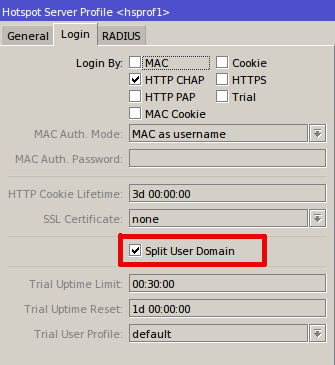

Pertama, setting bridge dilakukan pada kedua router gateway dimasing-masing sisi baik kantor A (RG1) maupun kantor B (RG2). Secara garis besar kita akan membuat dua interface bridge yang mana satu interface untuk VLAN1 & VLAN-dist1 sedangkan interface bridge yang kedua untuk VLAN2 & VLAN-dist2.

![]()

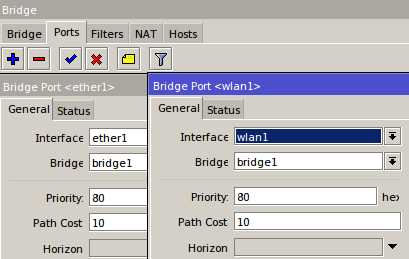

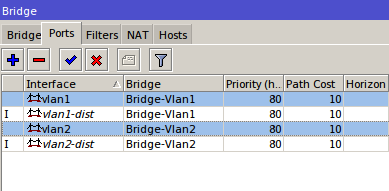

Jika kita lihat pada konfigurasi di Tab ‘Ports’ maka seperti berikut.

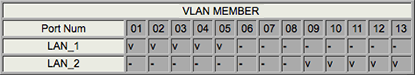

![]()

Kenapa kita harus membuat 2 interface bridge? Karena supaya jalur VLAN1 & VLAN2 bisa ter-enkapsulasi dan segment yang lewat diantara kedua VLAN tersebut bisa dibedakan.

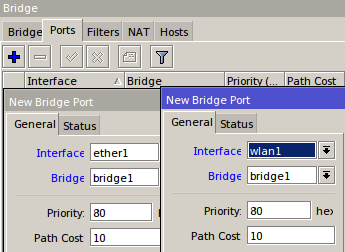

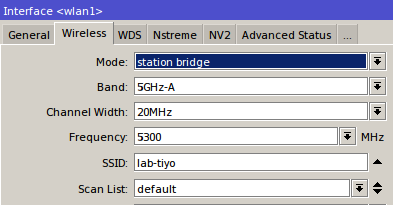

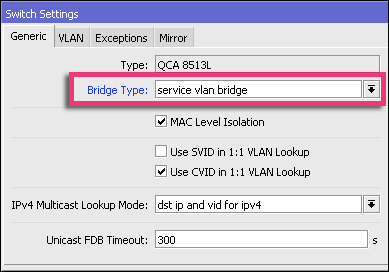

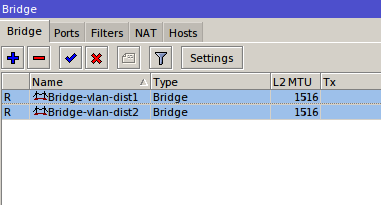

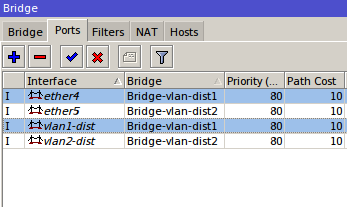

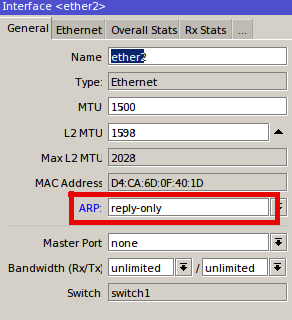

Kedua, kita juga harus konfigurasi bridge pada router distribusi (RD) di kedua sisi. Langkahnya juga sama seperti kita melakukan bridging pada router gateway namun perbedaannya adlah interface yang kita setting ke mode bridge. Selain interface VLAN kita juga harus memasukkan interface ethernet dari router yang berfungsi sebagai koneksi ke client.

Jika kita lhat pada topologi diatas untuk router distribusi di kantor A (RD1) maka interface ethernet yang kita masukkan di masing-masing bridge adalah ether3 dan juga ether4. Sedangkan pada router distribusi di kantor B (RD2) adalah ether4 dan ether5.

Berikut ini adalah contoh konfigurasi bridge pada router distribusi kantor B (RD2).

![]()

![]()

Dan konfigurasi pada RD1 juga sama dengan konfigurasi diatas namun tinggal menyesuaikan interface yang dimasukkan ke bridge port.

*) Catatan:

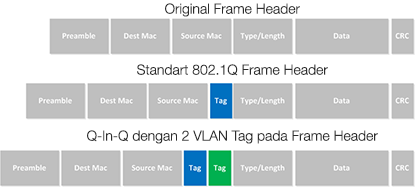

Dengan menerapkan VLAN over EoIP, maka paket yang lewat akan ditambahkan vlan header dan EoIP header. EoIP akan menambahkan paling tidak 42 byte overhead di packet header (8byte GRE + 14 byte Ethernet + 20 byte IP), sedangkan VLAN menambah 4 byte overhead pada frame header.

Sumber:

The post Belajar Mikrotik: VLAN over EOIP appeared first on Cari pacar, Cara pdkt lewat bbm, Cara memikat hati wanita.