IPsec Tunnel dengan IKEv2

Salah satu service VPN yang sering digunakan adalah IPSec. Dengan menggunakan IPsec Tunnel kita bisa mengamankan koneksi dari jaringan kita melalui internet dengan metode keamanan yang fleksibel. Dalam IPSec kita mengenal istilah Internet Key Exchange (IKE) yang mana merupakan sebuah protokol pada IPSec yang mempunyai peran cukup penting.

Dengan IKE ini koneksi/link dari IPSec Tunnel (dari sisi Initiator dan Responder) terbentuk. Secara umum IKE ini memiliki fungsi sebagai mekanisme ‘Key Exchange’ dimana sebelum terbentuk sebuah IPSec tunnel maka akan dilakukan peering dengan melakukan negosiasi metode keamanan yang digunakan di sisi initiator maupun responder.

Untuk menjalankan fungsinya IKE ini menggunakan protokol UDP dan Port 500. Dan saat ini telah dikembangkan sebuah IKE versi baru yaitu IKE2. Ada beberapa perbedaan antara IKEv1 dan IKEv2 ini, diantaranya adalah sebagai berikut:

|

Features

|

IKEv1

|

IKEv2

|

|

Exchanges Mode

|

– Main Mode

– Aggressive Mode

|

– Only One IKE2

|

|

Exchanged Messages

|

– Main Mode (9 Messages)

– Aggressive Mode (6 Messages)

|

– 4 messages

|

|

Authentication Methodes

|

– Pre-Shared-Key (PSK)

– Digital Signature (RSA-Sig)

– Public Key Encryption

|

– Pres-Shared-Key (PSK)

– Digital Signature (RSA-Sig)

|

| Anti-DoS | – Not Effective | – Effective |

Lalu, bagaimana IKEv2 pada MikroTik? Di MikroTik sendiri sudah ditambahkan IKEv2 pada fitur IPSec mulai versi RouterOS v6.38.1. Jadi jika kita ingin mengggunakan IKEv2 pada IPSec, maka kita harus upgrade router kita minimal ke versi tersebut.

Contoh Konfigurasi

Selanjutnya kita akan mencoba melakukan konfigurasi IPSec Tunnel di MikroTik menggunakan IKEv2. Untuk topologinya nanti ada sebuah jaringan LAN dibawah router MikroTik dan ada beberapa perangkat end-user di jaringan internet yang terkoneksi ke jaringan LAN menggunakan IPSec Tunnel.

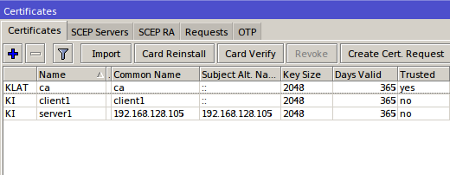

Dengan kebutuhan diatas kita akan konfigurasi terlebih dahulu pada sisi router MikroTik dan mengaktifkan IPSec + IKE2. Kemudian kita menggunakan Digital Signature (RSA-Sig) dengan sertifikat SSL/TLS untuk authentikasinya. Untuk sertifikatnya sendiri bisa kita buat secara langsung pada router MikroTik dengan fitur ‘Certificates’. Pembuatan sertifikat bisa

|

/certificate

add common-name=ca name=ca sign ca ca-crl-host=192.168.128.105 add common-name=192.168.128.105 subject-alt-name=IP:192.168.128.105 key-usage=tls-server name=server1 sign server1 ca=ca add common-name=client1 key-usage=tls-client name=client1 sign client1 ca=ca |

Dengan script diatas akan membuat 3 file di menu ‘certificate’ yaitu CA, Server1, Client1.

Selanjutnya kita akan export file dari menu ‘Certficates’ yaitu CA dan Client1 ke masing-masing perangkat end-user. Ketika di-export nanti akan terdapat 4 file yaitu CA.crt, CA.key, Client1.crt, Client1.key.

Kemudian sebelum ditambahkan ke masing-masing perangkat end-user kita akan ‘convert’ 3 file yaitu CA.crt, Client1.crt, Client1.key menjadi sebuah file dengan format pkcs12. Hal ini dilakukan karena perangkat client smartphone, PC/Laptop dengan OS Windows tidak bisa menambahkan sertifikat secara terpisah. Adapun cara ‘convert’ file tersebut bisa dilakukan dengan aplikasi OpenSSL. Berikut scriptnya:

|

openssl pkcs12 -export -out FileKonvert.pfx -inkey client1.key -in client1.crt -certfile ca.crt

|

Dengan script diatas nanti akan menghasilkan sebuah file dengan nama FileKonvert.pfx

Konfigurasi Router

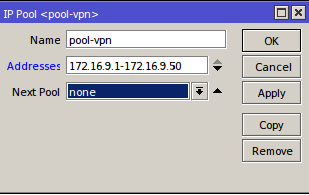

Kita akan membuat terlebih dahulu sebuah ‘Pool IP’ yang nantinya digunakan untuk alokasi IP Address di sisi End-User ketika sudah terkoneksi ke IPSec Tunnel.

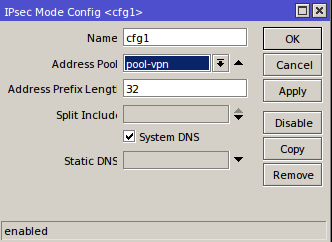

Kemudian kita setting di menu IPSec. Masuk ke menu IP –> IPSec dan setting pada tab ‘Mode Configs’. Berikut parameter yang perlu dikonfigurasi.

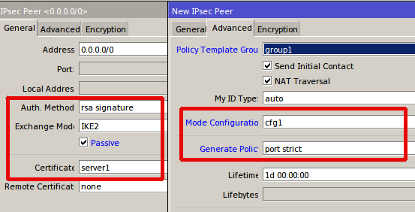

Selanjutnya kita juga konfigurasi di Tab ‘Peers’. Disini nanti kita akan mengaktifkan IPSec dengan menggunakan IKE2. Selain itu ada beberapa parameter pendukung yang juga kita setting. Berikut contoh konfigurasinya:

Dan sampai sini langkah konfigurasi di sisi router.

Konfigurasi Perangkat END-USER

Langkah selanjutnya kita harus konfigurasi juga disisi perangkat end-user. Untuk konfigurasi di sisi end user yang paling penting adalah menambahkan sertifikat yang sudah kita buat sebelumnya ke masing-masing perangkat dengan menambahkan FileKonvert.pfx

Windows OS

Untuk penambahan sertifikat pada WindowsOS adalah seperti berikut:

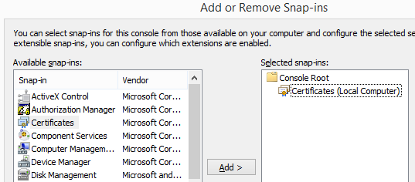

Kita buka pada Microsoft Management Console (MMC). Selanjutnya tekan ‘Ctrl+M’ dan tambahkan ‘Certificates’ yang terdapat pada list ‘Available Snap-Ins’ ke ‘Selected Snap-Ins’. Pilih ‘Computer account’ dan selanjutnya pilih opsi ‘Local Computer’. Hasilnya akan seperti tampilan dibawah ini.

Android OS

Untuk PC/Laptop sudah kita konfigurasi seperti diatas. Selanjutnya kita akan konfigurasi client yang menggunakan perangkat Smartphone Android. Disini kita juga harus menambhakan sertifikat melalui FileKonvert.pfx yang nantinya secara otomatis akan di ‘Extract’ dan terinstall di system Android.

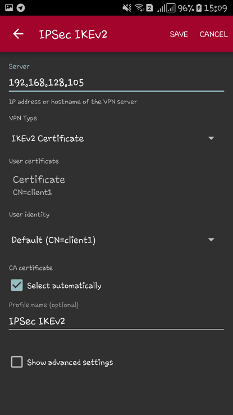

Supaya dapat terkoneksi IPSec Tunnel dengan IKE2 maka kita akan meng-install aplikasi android yaitu StrongSwan. Kemudian kita akan setting pada StrongSwan seperti berikut:

Test Koneksi

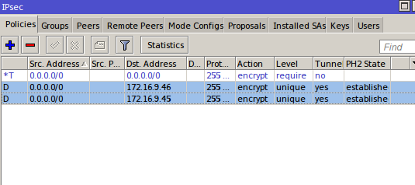

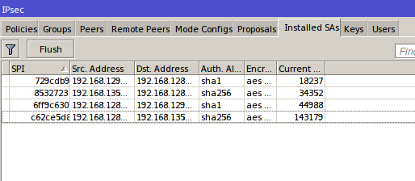

Setelah selesai konfigurasi seperti diatas kita akan test koneksinya, apakah bisa tersambung dengan baik atau tidak. Jika tersambung maka di sis Router MikroTik pada menu IP Sec akan muncul ‘Policy’ secara dinamis. dan pada Tab ‘Installed SAs’ juga terdapat informasi enkripsi yang digunakan.

Sumber:

- http://www.mikrotik.co.id

The post IPsec Tunnel dengan IKEv2 appeared first on Cara PDKT, Cara menjadi pria idaman, Cara memikat hati wanita.