[DHCP Security] – Pencegahan DHCP Rogue dengan Bridge Filter

Pada artikel sebelumnya kita sudah membahas mengenai DHCP Security untuk pencegahan terhadap adanya multiple DHCP Server atau DHCP Rogue. Salah satu contoh kita bisa menggunakan parameter “Authoritative” pada konfigurasi DHCP Server. Untuk lebih jelasnya bisa dilihat pada link disini.

Namun, selain cara tersebut kita juga bisa menggunakan alternatif lain yaitu dengan filtering trafik pada perangkat layer 2. Secara garis besar nantinya trafik DHCP Discover dari client hanya bisa dilakukan melalui link dimana DHCP Server “Asli” tersambung. Dan link yang lain akan ditutup jalurnya untuk trafik DHCP Discover.

Proses DHCP

DHCP (Dynamic Host Configuration Protocol) merupakan sebuah protokol yang digunakan untuk memberikan/distribusi IP Address ke perangkat-perangkat client di jaringan secara dinamis. Di MikroTik sendiri dapat difungsikan sebagai DHCP Sever maupun DHCP Client.

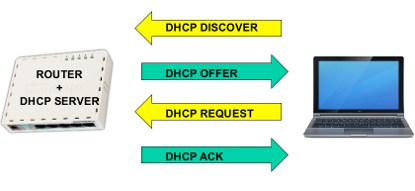

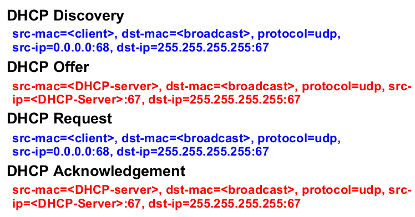

Untuk prosesnya sendiri DHCP menggunakan protokol transport UDP (User Datagram Protocl) dengan port 67 (Server) dan 68 (Client). Jika digambarkan dengan diagram proses DHCP sebagai berikut:

Dengan mengetahui proses cara kerja DHCP diatas kita bisa melakukan filtering trafiknya untuk mencegah adanya DHCP server lain yang dapat mengganggu dalam satu jaringan. Pada contoh kasus kali ini yang akan kita filter adalah trafik DHCP Discovery dari client.

Contoh Kasus + LAB

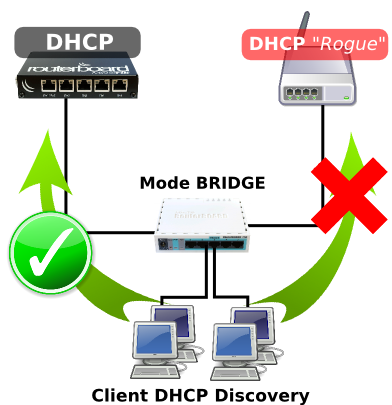

Contoh kasus terdapat sebuah topologi jaringan dimana dalam satu network /subnet/segment IP terdapat sebuah DHCP Server yang aktif. Secara tidak sengaja terdapat sebuah DHCP Server lain aktif, sehingga ada kemungkinan Client malah akan mendapatkan IP Address dari DHCP Server Rogue ini. Akibatnya koneksi client menjadi terganggu, client menjadi tidak dapat melakukan akses ke internet karena mendapatkan informasi IP yang tidak sesuai. Dalam contoh kasus ini, kita akan melakukan bloking traffic DHCP Discover dari Client yang menuju selain ke DHCP Server aslinya.

Seperti topologi diatas untuk filtering trafik kita bisa memanfaatkan sebuahRouter MikroTik dengan mode bridge. Dari mode bridge ini kita bisa memanfaatkan fitur bridge filter untuk menghandle komunikasi layer 2 yang melewati MikroTik tersebut.

Katakanlah sesuai topologi tersebut, DHCP Server yang asli tersambung di port ether1 MikroTik Bridge dan DHCP Rogue serta perangkat client tersambung di port yang lain. Dengan demikian kita bisa membuat rule untuk mengijinkan (ACCEPT) trafik DHCP Discover yang melewati ether1 dan melakukan blocking (DROP) di port ethernet yang lain.

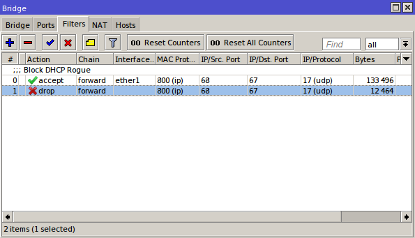

Pengaturan filtering kita akan fokuskan pada MikroTik Bridge yaitu pada menu Bridge –> Filters –> klik Add [+]. Kemudian untuk rule yang kita tambahkan ada 2 yaitu rule pertama untuk ACCEPT dan rule kedua untuk DROP. Rule tersebut adalah seperti berikut:

/interface bridge filter

add action=accept chain=forward dst-port=67 ip-protocol=udp mac-protocol=ip out-interface=ether1 src-port=68

add action=drop chain=forward dst-port=67 ip-protocol=udp mac-protocol=ip src-port=68

Jika dilihat melalui winbox rule-nya seperti berikut:

Dengan rule diatas ketika ada trafik dari client (DHCP Discovery) dengan Src.Port 68 dan Dst-Port 67, protocol UDP yang keluar dari ether1 maka akan di ACCEPT. Selain itu dengan jenis trafik yang sama interface keluar selain ether1 akan di DROP.

*) Catatan:

Rule ACCEPT pastikan ditaruh diurutan atas/nomor yang paling kecil.

Sumber:

- http://www.sahoobi.com

The post [DHCP Security] – Pencegahan DHCP Rogue dengan Bridge Filte appeared first on Cara PDKT, Cara menjadi pria idaman, Cara memikat hati wanita.